ValorConseilCalvados® vous accompagne dans votre démarche sûreté/sécurité, propriété intellectuell

ValorConseilCalvados® propose réparation/rénovation d’appareils (IoDT)…

Prise en charge de la plupart des marques de drones, Intel-DR®, Parrot®, AR-Drone®, DJI Phantom 2 3 4®, DJI combo S900 S1000®, DJI Inspire 1 2®, DJI MATRICE® M600® M200® M210®, GoPro® Karma®, YUNEEC®, MAVIC® et bien d’autres. Singularité d’avoir au prix coutant l’ensemble de toutes les pièces détachées sortie d’usine via notre agence Taiwanaise, d’avoir la possibilité de produire à façon tout besoin, permettant ainsi de vous offrir la solution optimum. La réparation de drone peut être prise en charge directement à Caen. Vous avez un doute… La réparation de votre drone est-elle vraiment intéressante ? N’hésitez plus, faites-nous une demande de devis en indiquant un maximum d’informations sur la panne et le modèle de l’appareil, nous vous répondrons en toute transparence, en vous formulant des suggestions adaptées à votre situation, n’hésitez pas à prendre contact.

Prise en charge de la plupart des marques de drones, Intel-DR®, Parrot®, AR-Drone®, DJI Phantom 2 3 4®, DJI combo S900 S1000®, DJI Inspire 1 2®, DJI MATRICE® M600® M200® M210®, GoPro® Karma®, YUNEEC®, MAVIC® et bien d’autres. Singularité d’avoir au prix coutant l’ensemble de toutes les pièces détachées sortie d’usine via notre agence Taiwanaise, d’avoir la possibilité de produire à façon tout besoin, permettant ainsi de vous offrir la solution optimum. La réparation de drone peut être prise en charge directement à Caen. Vous avez un doute… La réparation de votre drone est-elle vraiment intéressante ? N’hésitez plus, faites-nous une demande de devis en indiquant un maximum d’informations sur la panne et le modèle de l’appareil, nous vous répondrons en toute transparence, en vous formulant des suggestions adaptées à votre situation, n’hésitez pas à prendre contact.

Dans le cas d’un crash lié à un dysfonctionnement matériel, après analyse des logs, nous prendrons contact avec le fabricant afin de nous permettre de faire la réparation gratuite sous couverture de nos diverses certifications/accréditations constructeurs (Intel®, DJI®, Flir®, GoPro®, Hubsan®, JJRC®, Parrot®, PowerVision®, SwellPro®, Yuneec®, Zerotech®, iBubble®, Autel® Robotics®, …) dans le but de faire passer votre drone en garantie (si celle-ci s’étend toujours à votre produit) afin que notre équipe technique soit votre référent et votre interlocuteur unique durant toute la phase de traitement. Dans le cas d’un crash lié à une erreur de pilotage, notre service de réparation prendra en charge votre drone dans notre atelier, permettant ainsi une intervention rapide, quelle que soit la pièce à changer, n’hésitez pas à prendre contact.

Dans le cas d’un crash lié à un dysfonctionnement matériel, après analyse des logs, nous prendrons contact avec le fabricant afin de nous permettre de faire la réparation gratuite sous couverture de nos diverses certifications/accréditations constructeurs (Intel®, DJI®, Flir®, GoPro®, Hubsan®, JJRC®, Parrot®, PowerVision®, SwellPro®, Yuneec®, Zerotech®, iBubble®, Autel® Robotics®, …) dans le but de faire passer votre drone en garantie (si celle-ci s’étend toujours à votre produit) afin que notre équipe technique soit votre référent et votre interlocuteur unique durant toute la phase de traitement. Dans le cas d’un crash lié à une erreur de pilotage, notre service de réparation prendra en charge votre drone dans notre atelier, permettant ainsi une intervention rapide, quelle que soit la pièce à changer, n’hésitez pas à prendre contact.

ValorConseilCalvados® propose réparation/rénovation d’appareils (IoRT)…

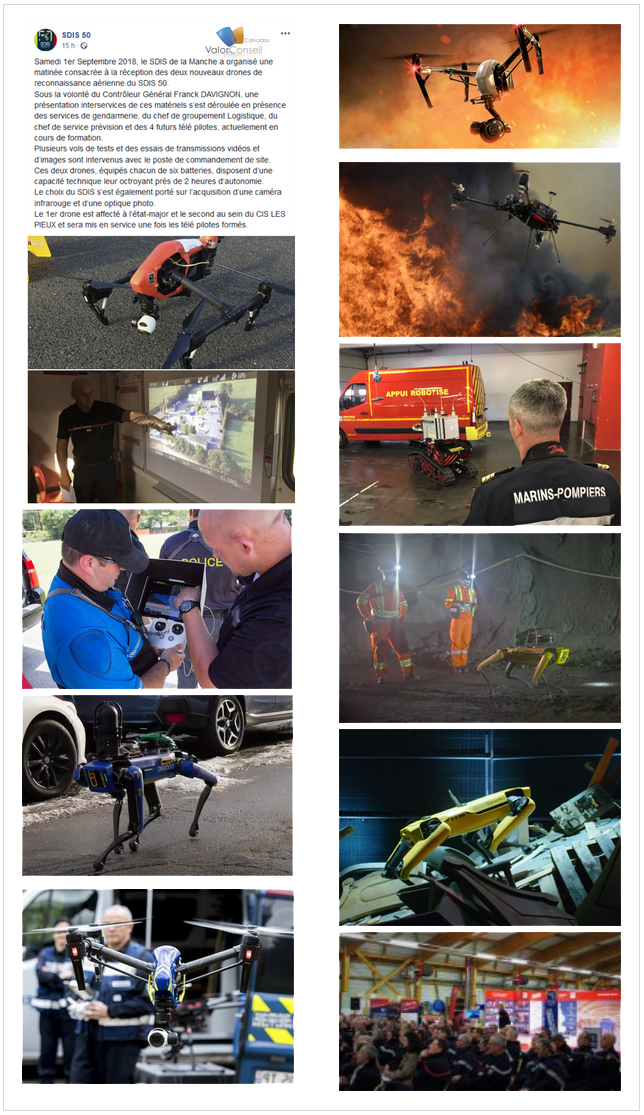

Première utilisation du mot robot en 1921. ValorConseilCalvados® en marque blanche existe depuis 1954, notre premier client en installations de robots industriels, dans le domaine de la logistique et chimique, en 1962 fut La Chocolaterie-Meunier®, Moulinex®, ainsi que dans les secteurs médical, pharmaceutique et agroalimentaire… Notre expérience de plus d’un demi-siècle vous est disponible si vous souhaitez plus de projection dans l’approche de votre robotique, avec des solutions capables de s’adapter à votre réalité d’entreprise, contactez nous.

Première utilisation du mot robot en 1921. ValorConseilCalvados® en marque blanche existe depuis 1954, notre premier client en installations de robots industriels, dans le domaine de la logistique et chimique, en 1962 fut La Chocolaterie-Meunier®, Moulinex®, ainsi que dans les secteurs médical, pharmaceutique et agroalimentaire… Notre expérience de plus d’un demi-siècle vous est disponible si vous souhaitez plus de projection dans l’approche de votre robotique, avec des solutions capables de s’adapter à votre réalité d’entreprise, contactez nous.

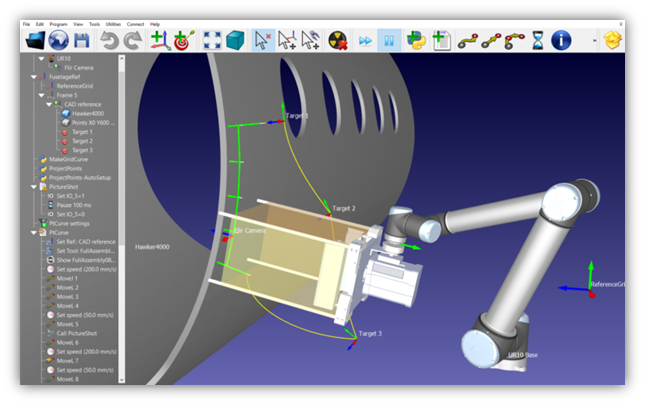

Notre expertise que sont l’ingénierie d’équipement embarqué par exemple de type robotique (IoRT), aide des dizaines de sociétés leaders et de développeurs matériels à offrir des solutions nouvelles et uniques dans le secteur. La réparation ou amélioration de votre robot s’avère nécessaire, faites-nous une demande de devis en indiquant un maximum d’informations sur la panne et le modèle de l’appareil, nous vous répondrons en toute transparence, en vous formulant des suggestions adaptées à votre situation. Effectivement dans le cadre de notre collaboration étroite avec Microsoft®, nous avons au sein de notre équipe plusieurs anciens ingénieurs des leaders du marché robotique (IoRT), (Microsoft®, BASF-Robotics®, Canon-Robotics®, BostonDynamics®, ANYbotics® , ExRobotics®, Mitsubishi®, Hitachi-robotics®, UnitreeRobotics®, …). ValorConseilCalvados® propose un large choix de contrats de maintenance standard et personnalisés. Notre service client examinera volontiers avec vous les spécifications de votre application afin de déterminer un programme de maintenance parfaitement adapté à vos besoins, n’hésitez pas à prendre contact.

Notre expertise que sont l’ingénierie d’équipement embarqué par exemple de type robotique (IoRT), aide des dizaines de sociétés leaders et de développeurs matériels à offrir des solutions nouvelles et uniques dans le secteur. La réparation ou amélioration de votre robot s’avère nécessaire, faites-nous une demande de devis en indiquant un maximum d’informations sur la panne et le modèle de l’appareil, nous vous répondrons en toute transparence, en vous formulant des suggestions adaptées à votre situation. Effectivement dans le cadre de notre collaboration étroite avec Microsoft®, nous avons au sein de notre équipe plusieurs anciens ingénieurs des leaders du marché robotique (IoRT), (Microsoft®, BASF-Robotics®, Canon-Robotics®, BostonDynamics®, ANYbotics® , ExRobotics®, Mitsubishi®, Hitachi-robotics®, UnitreeRobotics®, …). ValorConseilCalvados® propose un large choix de contrats de maintenance standard et personnalisés. Notre service client examinera volontiers avec vous les spécifications de votre application afin de déterminer un programme de maintenance parfaitement adapté à vos besoins, n’hésitez pas à prendre contact.

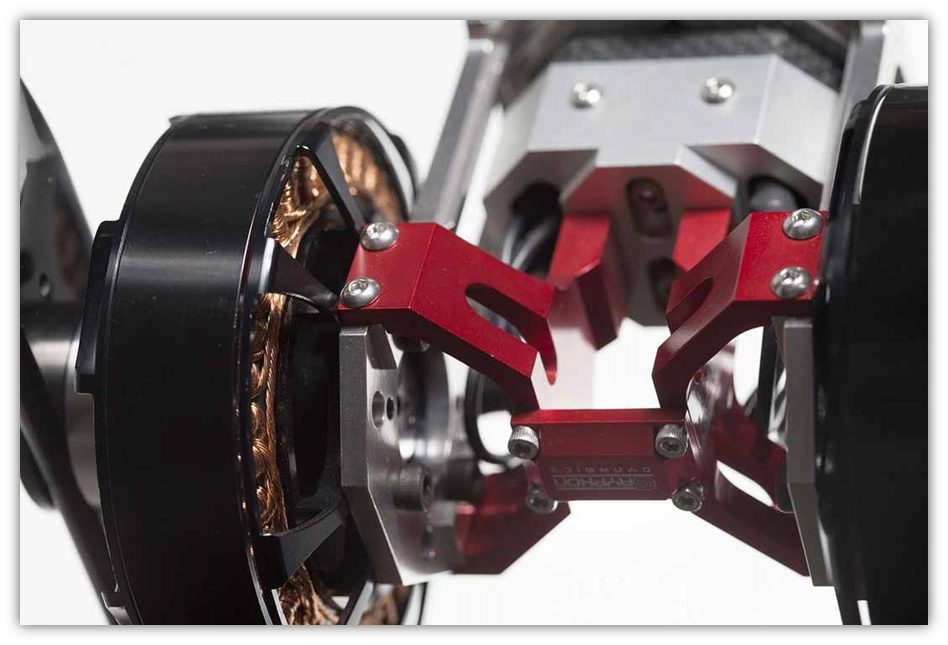

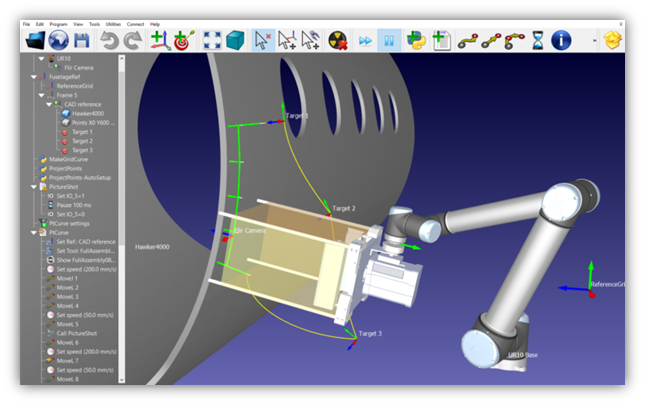

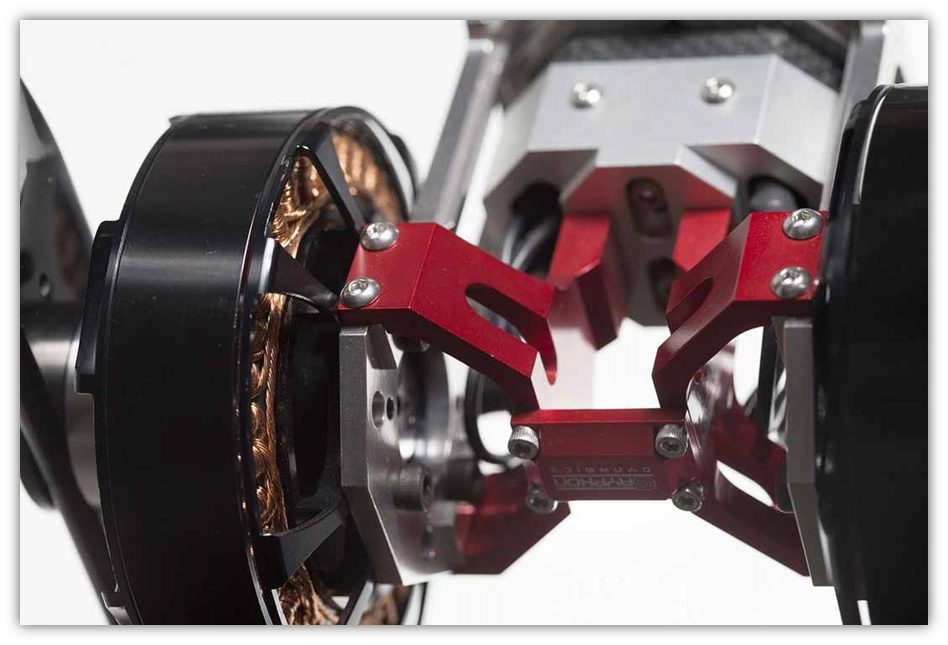

Voici un exemple de propriété intellectuelle, ValorConseilCalvados® partenaire privilégié du groupe Microsoft®, faisant partie du Centre de recherches de TSMC® (Taiwan Semiconductor), le groupe d’automatisation et robotique du centre de technologies de fabrication effectue des travaux de recherche IA et développement dans le domaine de l’interaction humain-machine, appliqués aux tâches collaboratives humain-robot en fabrication et aux systèmes mobiles autonomes. Pour ces deux domaines, il est requis de pouvoir contrôler les forces

Voici un exemple de propriété intellectuelle, ValorConseilCalvados® partenaire privilégié du groupe Microsoft®, faisant partie du Centre de recherches de TSMC® (Taiwan Semiconductor), le groupe d’automatisation et robotique du centre de technologies de fabrication effectue des travaux de recherche IA et développement dans le domaine de l’interaction humain-machine, appliqués aux tâches collaboratives humain-robot en fabrication et aux systèmes mobiles autonomes. Pour ces deux domaines, il est requis de pouvoir contrôler les forces  appliquées incluant une rétroaction à l’usager ainsi qu’un contrôle de la dynamique du système pour fins de stabilité/performance. ValorConseilCalvados®, propriétaire de plusieurs brevets, concernant nos derniers dépôts dans le domaine de la minimisation des vibrations et arrêts répétés, dans le domaine de la proximité d’éventuels obstacles à l’aide de l’asservissement réducteurs harmoniques utilisant le champ de force pour l’élimination de l’effet d’élasticité.

appliquées incluant une rétroaction à l’usager ainsi qu’un contrôle de la dynamique du système pour fins de stabilité/performance. ValorConseilCalvados®, propriétaire de plusieurs brevets, concernant nos derniers dépôts dans le domaine de la minimisation des vibrations et arrêts répétés, dans le domaine de la proximité d’éventuels obstacles à l’aide de l’asservissement réducteurs harmoniques utilisant le champ de force pour l’élimination de l’effet d’élasticité.

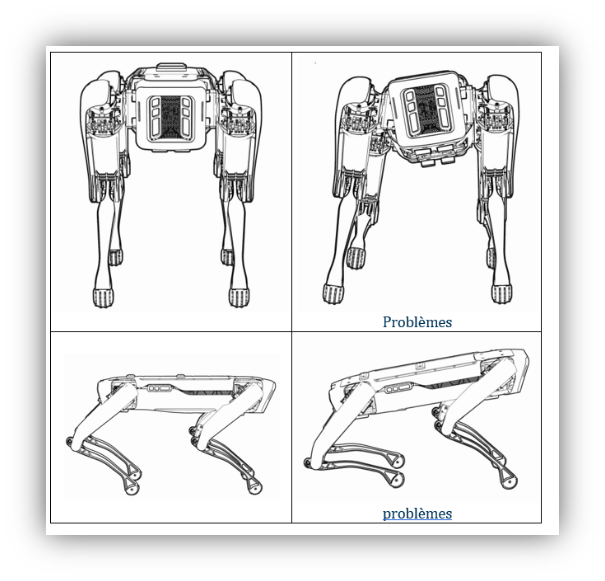

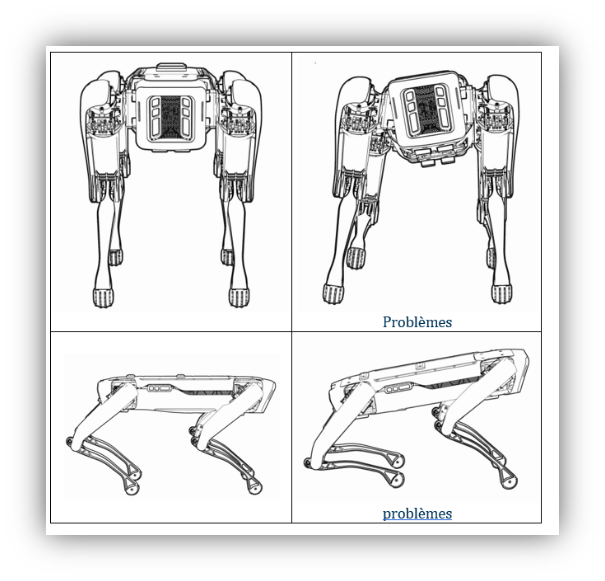

Exemple de singularité, si vous remarquez l’un des éléments suivants, cela peut être un signe que les joints et/ou la caméra ne sont plus auto-calibrés : Le robot boite ou trébuche, se heurte à des obstacles,

Exemple de singularité, si vous remarquez l’un des éléments suivants, cela peut être un signe que les joints et/ou la caméra ne sont plus auto-calibrés : Le robot boite ou trébuche, se heurte à des obstacles,  difficulté dans les escaliers. Équipé de bancs de test fabricant d’origine et avec les compétences de techniciens formés chez les fabricants avec la connaissance des moindres détails de vos produits, le centre de réparation est votre interlocuteur unique pour tous les besoins de réparation, d’échange standard et d’amélioration. Dernières mises à jour, moteurs et CNC d’origine, tests de fonctionnalité complets et tests de sécurité agréés CE font partie de nos compétences. Notre passage sur le bancs de test en recalibration électronique est utilisé pour améliorer la mobilité du robot avec un étalonnage des articulations et de la vision. Ce recalibrage FPGA peut résoudre les problèmes de démarche du robot ne se résolvant pas par le traditionnel autotest, tels que trébucher dans les escaliers ou boiter, en évaluant les paramètres actuels et en recalibrant sur les FPGA. Les chutes du robot et son utilisation ordinaire au fil du temps peuvent entraîner une perte d’étalonnage des caméras embarquées du robot. Si le robot commence à se heurter à des obstacles qu’il avait précédemment évités, vous pouvez utiliser l’autotest pour évaluer et résoudre les problèmes d’étalonnage de la caméra afin de restaurer la précision de la perception, mais si cela ne résout pas votre problème nous reprogrammons le FPGA vision pour une calibration optimum.

difficulté dans les escaliers. Équipé de bancs de test fabricant d’origine et avec les compétences de techniciens formés chez les fabricants avec la connaissance des moindres détails de vos produits, le centre de réparation est votre interlocuteur unique pour tous les besoins de réparation, d’échange standard et d’amélioration. Dernières mises à jour, moteurs et CNC d’origine, tests de fonctionnalité complets et tests de sécurité agréés CE font partie de nos compétences. Notre passage sur le bancs de test en recalibration électronique est utilisé pour améliorer la mobilité du robot avec un étalonnage des articulations et de la vision. Ce recalibrage FPGA peut résoudre les problèmes de démarche du robot ne se résolvant pas par le traditionnel autotest, tels que trébucher dans les escaliers ou boiter, en évaluant les paramètres actuels et en recalibrant sur les FPGA. Les chutes du robot et son utilisation ordinaire au fil du temps peuvent entraîner une perte d’étalonnage des caméras embarquées du robot. Si le robot commence à se heurter à des obstacles qu’il avait précédemment évités, vous pouvez utiliser l’autotest pour évaluer et résoudre les problèmes d’étalonnage de la caméra afin de restaurer la précision de la perception, mais si cela ne résout pas votre problème nous reprogrammons le FPGA vision pour une calibration optimum.

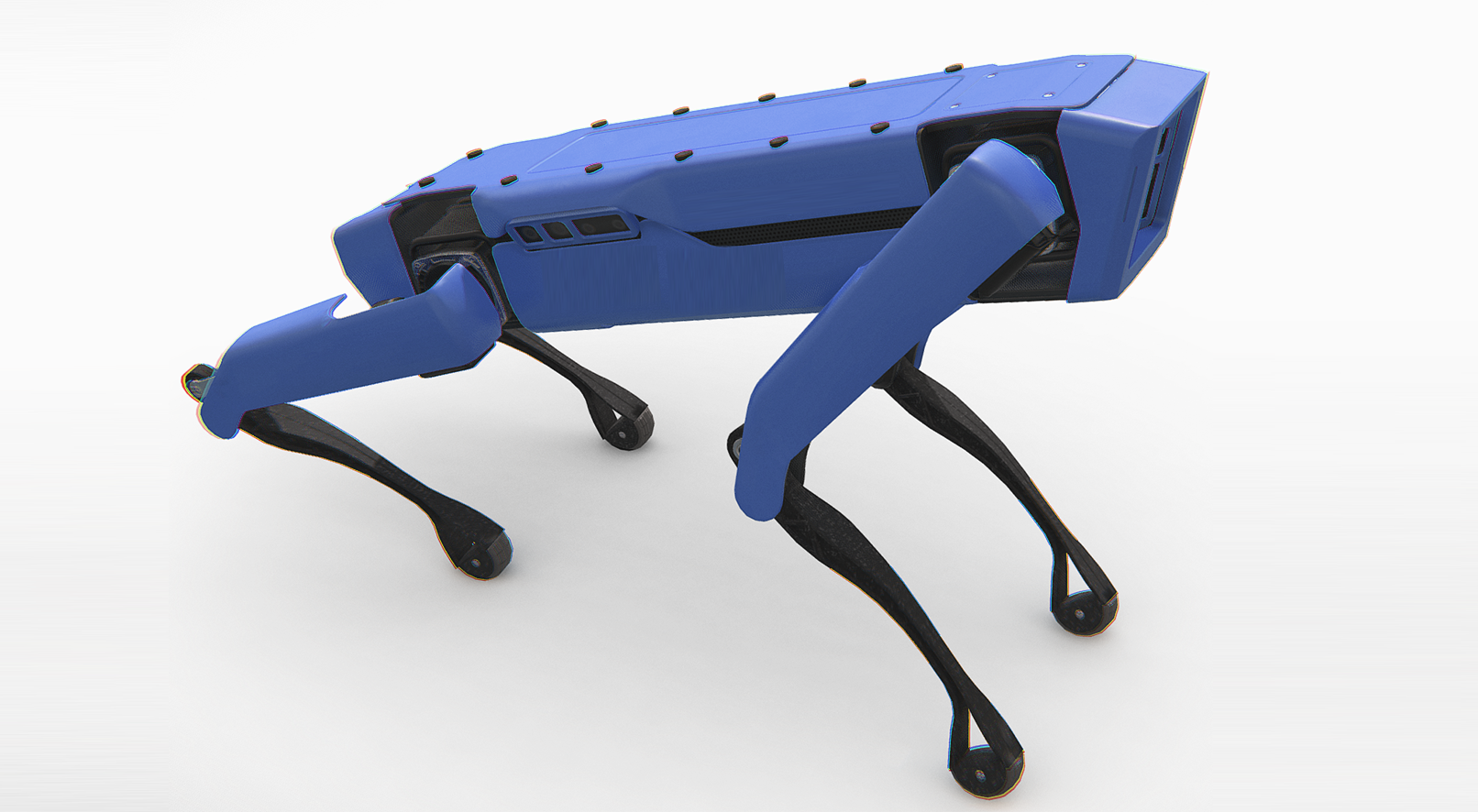

Voici un exemple d’intégration, sur un équipement Boston-Dynamics® Robot Spot®, l’une de nos premières realisation fut une nacelle équipée d’un lanceur multi-coups de cartouches en caoutchouc (Flash-ball) avec caméra thermique et Caméra THD, zoom 200x, télémètre et suivi laser (AIFM) à usage professionnel, dissuasif, très efficace par tir de cartouches de caoutchouc de calibre universelles. Visée, précise jusqu’à 175 mètres avec un réservoir de 24 cartouches de caoutchouc. Énergie 476 joules, énergie cinétique : 9,32 joules/cm2, vitesse : 658 km/h, n’hésitez pas à prendre contact.

Voici un exemple d’intégration, sur un équipement Boston-Dynamics® Robot Spot®, l’une de nos premières realisation fut une nacelle équipée d’un lanceur multi-coups de cartouches en caoutchouc (Flash-ball) avec caméra thermique et Caméra THD, zoom 200x, télémètre et suivi laser (AIFM) à usage professionnel, dissuasif, très efficace par tir de cartouches de caoutchouc de calibre universelles. Visée, précise jusqu’à 175 mètres avec un réservoir de 24 cartouches de caoutchouc. Énergie 476 joules, énergie cinétique : 9,32 joules/cm2, vitesse : 658 km/h, n’hésitez pas à prendre contact.

Nous avons créé une nacelle universelle pour GoPro® KARMA®. Nous améliorons constamment les fonctionnalités de drones pour les applications d’entreprise. Nous trouvons également de nouveaux moyens de développer conjointement des solutions ouvrant la voie à de nouvelles applications pour la technologie des drones. n’hésitez pas à prendre contact.

Nous avons créé une nacelle universelle pour GoPro® KARMA®. Nous améliorons constamment les fonctionnalités de drones pour les applications d’entreprise. Nous trouvons également de nouveaux moyens de développer conjointement des solutions ouvrant la voie à de nouvelles applications pour la technologie des drones. n’hésitez pas à prendre contact.

Technology le développement d’une solution de magnétomètre quantique qui détecte les fuites de méthane dans les pipelines jusqu’à une distance de 100 mètres. Le système de mesure pesant quelques kg peut-être embarqué

Technology le développement d’une solution de magnétomètre quantique qui détecte les fuites de méthane dans les pipelines jusqu’à une distance de 100 mètres. Le système de mesure pesant quelques kg peut-être embarqué

La cybersécurité n’est plus un problème à échelle humaine. Les organisations doivent adopter des protections basées sur l’IA qui peuvent se défendre contre les attaques de plus en plus automatisées. À une époque où les cyberattaques évoluent rapidement et où les acteurs de la menace frappent délibérément lorsque les équipes de sécurité sont absentes du bureau, les technologies d’intelligence artificielle sont devenues essentielles pour prendre des mesures ciblées afin de contenir les attaques sans interrompre les activités normales.

La cybersécurité n’est plus un problème à échelle humaine. Les organisations doivent adopter des protections basées sur l’IA qui peuvent se défendre contre les attaques de plus en plus automatisées. À une époque où les cyberattaques évoluent rapidement et où les acteurs de la menace frappent délibérément lorsque les équipes de sécurité sont absentes du bureau, les technologies d’intelligence artificielle sont devenues essentielles pour prendre des mesures ciblées afin de contenir les attaques sans interrompre les activités normales.

ValorConseilCalvados® a rejoint depuis son lancement en l’an 2000 le dispositif national d’assistance aux victimes «

ValorConseilCalvados® a rejoint depuis son lancement en l’an 2000 le dispositif national d’assistance aux victimes «

ValorConseilCalvados® a enquêté avec succès sur des centaines de sites Web frauduleux et identifié plusieurs réseaux mondiaux portant atteinte au droit d’auteur. Dans le cas où les opérateurs ne sont pas identifiés lors de notre enquête, ValorConseilCalvados® fournit des renseignements précieux et des recommandations qui vous aident, ainsi que les forces de l’ordre, à poursuivre les responsables. Si vous avez besoin d’identifier les opérateurs d’un site web, contactez l’équipe de ValorConseilCalvados® pour un devis sans engagement.

ValorConseilCalvados® a enquêté avec succès sur des centaines de sites Web frauduleux et identifié plusieurs réseaux mondiaux portant atteinte au droit d’auteur. Dans le cas où les opérateurs ne sont pas identifiés lors de notre enquête, ValorConseilCalvados® fournit des renseignements précieux et des recommandations qui vous aident, ainsi que les forces de l’ordre, à poursuivre les responsables. Si vous avez besoin d’identifier les opérateurs d’un site web, contactez l’équipe de ValorConseilCalvados® pour un devis sans engagement. que les services de police aient l’expérience, la capacité et l’accès à des informations de source restreinte, ils sont tout simplement submergés par le grand nombre de rapports pour vous fournir le service que vous méritez. En fait, de nombreux services de police du monde entier orientent activement les victimes vers des enquêteurs privés car ils admettent que la police n’a pas les ressources disponibles pour répondre à la demande. Cependant, ce scénario peut être bénéfique pour les victimes. Dans le cas des enquêtes, nous n’avons pas le même délai pour lancer votre enquête et pouvons rapidement identifier et capturer des preuves via notre vaste réseau international. Une fois que les preuves et les renseignements sont rassemblés pour votre cas, ils peuvent être renvoyés à la police qui fera probablement preuve de plus d’enthousiasme. Nous avons une vaste expérience avec divers services de police et comprenons leurs exigences et leurs processus en matière de preuves d’enquête. Les enquêteurs sont engagés dans des enquêtes (cyber) en ligne à plein temps et nous sommes fiers d’être les pionniers de l’industrie internationale. Pour plus d’informations sur nos services d’enquête en ligne, veuillez nous contacter pour une consultation gratuite et un examen confidentiel de vos besoins.

que les services de police aient l’expérience, la capacité et l’accès à des informations de source restreinte, ils sont tout simplement submergés par le grand nombre de rapports pour vous fournir le service que vous méritez. En fait, de nombreux services de police du monde entier orientent activement les victimes vers des enquêteurs privés car ils admettent que la police n’a pas les ressources disponibles pour répondre à la demande. Cependant, ce scénario peut être bénéfique pour les victimes. Dans le cas des enquêtes, nous n’avons pas le même délai pour lancer votre enquête et pouvons rapidement identifier et capturer des preuves via notre vaste réseau international. Une fois que les preuves et les renseignements sont rassemblés pour votre cas, ils peuvent être renvoyés à la police qui fera probablement preuve de plus d’enthousiasme. Nous avons une vaste expérience avec divers services de police et comprenons leurs exigences et leurs processus en matière de preuves d’enquête. Les enquêteurs sont engagés dans des enquêtes (cyber) en ligne à plein temps et nous sommes fiers d’être les pionniers de l’industrie internationale. Pour plus d’informations sur nos services d’enquête en ligne, veuillez nous contacter pour une consultation gratuite et un examen confidentiel de vos besoins.

L’exploitation des aéronefs sans équipage à bord est couverte par le règlement d’exécution (UE) 947 concernant les règles et procédures applicables à l’exploitation d’aéronefs sans équipage à bord. Ce règlement décrit notamment les exigences associées à cette exploitation autour des thèmes suivants :

L’exploitation des aéronefs sans équipage à bord est couverte par le règlement d’exécution (UE) 947 concernant les règles et procédures applicables à l’exploitation d’aéronefs sans équipage à bord. Ce règlement décrit notamment les exigences associées à cette exploitation autour des thèmes suivants :

Prise en charge de la plupart des marques de drones, Intel-DR®, Parrot®, AR-Drone®, DJI Phantom 2 3 4®, DJI combo S900 S1000®, DJI Inspire 1 2®, DJI MATRICE® M600® M200® M210®, GoPro® Karma®, YUNEEC®, MAVIC® et bien d’autres. Singularité d’avoir au prix coutant l’ensemble de toutes les pièces détachées sortie d’usine via notre agence Taiwanaise, d’avoir la possibilité de produire à façon tout besoin, permettant ainsi de vous offrir la solution optimum. La réparation de drone peut être prise en charge directement à Caen. Vous avez un doute… La réparation de votre drone est-elle vraiment intéressante ? N’hésitez plus, faites-nous une demande de devis en indiquant un maximum d’informations sur la panne et le modèle de l’appareil, nous vous répondrons en toute transparence, en vous formulant des suggestions adaptées à votre situation,

Prise en charge de la plupart des marques de drones, Intel-DR®, Parrot®, AR-Drone®, DJI Phantom 2 3 4®, DJI combo S900 S1000®, DJI Inspire 1 2®, DJI MATRICE® M600® M200® M210®, GoPro® Karma®, YUNEEC®, MAVIC® et bien d’autres. Singularité d’avoir au prix coutant l’ensemble de toutes les pièces détachées sortie d’usine via notre agence Taiwanaise, d’avoir la possibilité de produire à façon tout besoin, permettant ainsi de vous offrir la solution optimum. La réparation de drone peut être prise en charge directement à Caen. Vous avez un doute… La réparation de votre drone est-elle vraiment intéressante ? N’hésitez plus, faites-nous une demande de devis en indiquant un maximum d’informations sur la panne et le modèle de l’appareil, nous vous répondrons en toute transparence, en vous formulant des suggestions adaptées à votre situation, Dans le cas d’un crash lié à un dysfonctionnement matériel, après analyse des logs, nous prendrons contact avec le fabricant afin de nous permettre de faire la réparation gratuite sous couverture de nos diverses certifications/accréditations constructeurs (Intel®, DJI®, Flir®, GoPro®, Hubsan®, JJRC®, Parrot®, PowerVision®, SwellPro®, Yuneec®, Zerotech®, iBubble®, Autel® Robotics®, …) dans le but de faire passer votre drone en garantie (si celle-ci s’étend toujours à votre produit) afin que notre équipe technique soit votre référent et votre interlocuteur unique durant toute la phase de traitement. Dans le cas d’un crash lié à une erreur de pilotage, notre service de réparation prendra en charge votre drone dans notre atelier, permettant ainsi une intervention rapide, quelle que soit la pièce à changer,

Dans le cas d’un crash lié à un dysfonctionnement matériel, après analyse des logs, nous prendrons contact avec le fabricant afin de nous permettre de faire la réparation gratuite sous couverture de nos diverses certifications/accréditations constructeurs (Intel®, DJI®, Flir®, GoPro®, Hubsan®, JJRC®, Parrot®, PowerVision®, SwellPro®, Yuneec®, Zerotech®, iBubble®, Autel® Robotics®, …) dans le but de faire passer votre drone en garantie (si celle-ci s’étend toujours à votre produit) afin que notre équipe technique soit votre référent et votre interlocuteur unique durant toute la phase de traitement. Dans le cas d’un crash lié à une erreur de pilotage, notre service de réparation prendra en charge votre drone dans notre atelier, permettant ainsi une intervention rapide, quelle que soit la pièce à changer,

Notre expertise que sont l’ingénierie d’équipement embarqué par exemple de type robotique (IoRT), aide des dizaines de sociétés leaders et de développeurs matériels à offrir des solutions nouvelles et uniques dans le secteur. La réparation ou amélioration de votre robot s’avère nécessaire, faites-nous une demande de devis en indiquant un maximum d’informations sur la panne et le modèle de l’appareil, nous vous répondrons en toute transparence, en vous formulant des suggestions adaptées à votre situation. Effectivement dans le cadre de notre collaboration étroite avec Microsoft®, nous avons au sein de notre équipe plusieurs anciens ingénieurs des leaders du marché robotique (IoRT), (Microsoft®, BASF-Robotics®, Canon-Robotics®, BostonDynamics®, ANYbotics® , ExRobotics®, Mitsubishi®, Hitachi-robotics®, UnitreeRobotics®, …). ValorConseilCalvados® propose un large choix de contrats de maintenance standard et personnalisés. Notre service client examinera volontiers avec vous les spécifications de votre application afin de déterminer un programme de maintenance parfaitement adapté à vos besoins,

Notre expertise que sont l’ingénierie d’équipement embarqué par exemple de type robotique (IoRT), aide des dizaines de sociétés leaders et de développeurs matériels à offrir des solutions nouvelles et uniques dans le secteur. La réparation ou amélioration de votre robot s’avère nécessaire, faites-nous une demande de devis en indiquant un maximum d’informations sur la panne et le modèle de l’appareil, nous vous répondrons en toute transparence, en vous formulant des suggestions adaptées à votre situation. Effectivement dans le cadre de notre collaboration étroite avec Microsoft®, nous avons au sein de notre équipe plusieurs anciens ingénieurs des leaders du marché robotique (IoRT), (Microsoft®, BASF-Robotics®, Canon-Robotics®, BostonDynamics®, ANYbotics® , ExRobotics®, Mitsubishi®, Hitachi-robotics®, UnitreeRobotics®, …). ValorConseilCalvados® propose un large choix de contrats de maintenance standard et personnalisés. Notre service client examinera volontiers avec vous les spécifications de votre application afin de déterminer un programme de maintenance parfaitement adapté à vos besoins,

appliquées incluant une rétroaction à l’usager ainsi qu’un contrôle de la dynamique du système pour fins de stabilité/performance.

appliquées incluant une rétroaction à l’usager ainsi qu’un contrôle de la dynamique du système pour fins de stabilité/performance.

difficulté dans les escaliers. Équipé de bancs de test fabricant d’origine et avec les compétences de techniciens formés chez les fabricants avec la connaissance des moindres détails de vos produits, le centre de réparation est votre interlocuteur unique pour tous les besoins de réparation, d’échange standard et d’amélioration. Dernières mises à jour, moteurs et CNC d’origine, tests de fonctionnalité complets et tests de sécurité agréés CE font partie de nos compétences. Notre passage sur le bancs de test en recalibration électronique est utilisé pour améliorer la mobilité du robot avec un étalonnage des articulations et de la vision. Ce recalibrage FPGA peut résoudre les problèmes de démarche du robot ne se résolvant pas par le traditionnel autotest, tels que trébucher dans les escaliers ou boiter, en évaluant les paramètres actuels et en recalibrant sur les FPGA. Les chutes du robot et son utilisation ordinaire au fil du temps peuvent entraîner une perte d’étalonnage des caméras embarquées du robot. Si le robot commence à se heurter à des obstacles qu’il avait précédemment évités, vous pouvez utiliser l’autotest pour évaluer et résoudre les problèmes d’étalonnage de la caméra afin de restaurer la précision de la perception, mais si cela ne résout pas votre problème nous reprogrammons le FPGA vision pour une calibration optimum.

difficulté dans les escaliers. Équipé de bancs de test fabricant d’origine et avec les compétences de techniciens formés chez les fabricants avec la connaissance des moindres détails de vos produits, le centre de réparation est votre interlocuteur unique pour tous les besoins de réparation, d’échange standard et d’amélioration. Dernières mises à jour, moteurs et CNC d’origine, tests de fonctionnalité complets et tests de sécurité agréés CE font partie de nos compétences. Notre passage sur le bancs de test en recalibration électronique est utilisé pour améliorer la mobilité du robot avec un étalonnage des articulations et de la vision. Ce recalibrage FPGA peut résoudre les problèmes de démarche du robot ne se résolvant pas par le traditionnel autotest, tels que trébucher dans les escaliers ou boiter, en évaluant les paramètres actuels et en recalibrant sur les FPGA. Les chutes du robot et son utilisation ordinaire au fil du temps peuvent entraîner une perte d’étalonnage des caméras embarquées du robot. Si le robot commence à se heurter à des obstacles qu’il avait précédemment évités, vous pouvez utiliser l’autotest pour évaluer et résoudre les problèmes d’étalonnage de la caméra afin de restaurer la précision de la perception, mais si cela ne résout pas votre problème nous reprogrammons le FPGA vision pour une calibration optimum. Voici un exemple d’intégration,

Voici un exemple d’intégration,

Il s’agit du traitement standard convenant aux : ambiances corrosives avec projections d’huiles et de solvants, climats sous toutes les latitudes avec humidité relative jusqu’à 98% pour une température de -80 à 140°C, sans grandes variations de ces derniers qui peuvent provoquer de fortes condensations, voire même, des ruissellements d’eau.

Il s’agit du traitement standard convenant aux : ambiances corrosives avec projections d’huiles et de solvants, climats sous toutes les latitudes avec humidité relative jusqu’à 98% pour une température de -80 à 140°C, sans grandes variations de ces derniers qui peuvent provoquer de fortes condensations, voire même, des ruissellements d’eau. De ce fait, ce traitement convient aux zones tropicales et équatoriales si le matériel est placé dans des locaux industriels suffisamment aérés. Les matières isolantes sont sélectionnées pour leurs hautes performances électriques, diélectriques et mécaniques. Les enveloppes matérielles reçoivent une couche de protection phosphatante ou un traitement de galvanisation.

De ce fait, ce traitement convient aux zones tropicales et équatoriales si le matériel est placé dans des locaux industriels suffisamment aérés. Les matières isolantes sont sélectionnées pour leurs hautes performances électriques, diélectriques et mécaniques. Les enveloppes matérielles reçoivent une couche de protection phosphatante ou un traitement de galvanisation.